Redação Tokio School | 07/10/2025

Python conquistou o mundo do desenvolvimento. Das aplicações web às APIs, da automação à ciência de dados, esta linguagem está por todo o lado. Mas há um problema que muitos programadores ignoram até ser tarde demais: a segurança. Um código inseguro pode expor dados sensíveis, comprometer sistemas inteiros e gerar prejuízos devastadores. E não, segurança não é algo que se adiciona no final, tem de estar presente desde o primeiro commit.

Porque É Que a Segurança em Python Importa Tanto

Python é acessível, poderoso e incrivelmente versátil. Exatamente por isso, é usado em contextos críticos onde a segurança não pode falhar. Uma aplicação web que gere informações financeiras, uma API que conecta sistemas empresariais ou um script de automação com acesso privilegiado — todos estes cenários têm algo em comum: se forem comprometidos, as consequências são graves.

E atenção: não estamos a falar apenas de ataques sofisticados feitos por hackers experientes. Muitas vulnerabilidades surgem de erros básicos, como esquecer uma password num ficheiro de configuração ou não validar corretamente os dados que um utilizador envia. A boa notícia? A maioria destes problemas pode ser evitada com conhecimento e boas práticas.

Vamos então explorar os principais riscos e, mais importante ainda, como os evitar.

Os Principais Riscos de Segurança em Python

Injeção de Código: O Clássico Que Nunca Envelhece

A injeção de código, especialmente SQL Injection, continua a ser uma das vulnerabilidades mais comuns e perigosas. Acontece quando uma aplicação executa comandos construídos dinamicamente com dados fornecidos pelo utilizador, sem os validar ou limpar adequadamente.

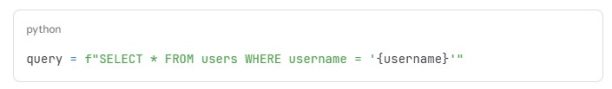

Imagina uma aplicação que recebe o nome de um utilizador através de um formulário e constrói uma query SQL assim:

Se alguém inserir admin’ OR ‘1’=’1 como nome de utilizador, a query torna-se:

E pronto, acabaste de dar acesso a todos os utilizadores da base de dados. Simples, mas devastador.

Credenciais Expostas no Código

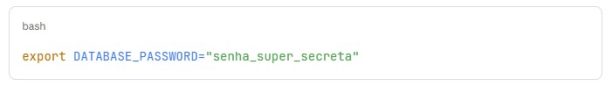

Quantas vezes já viste algo assim num repositório?

Colocar credenciais diretamente no código é um erro clássico, especialmente entre programadores iniciantes. E mesmo que o repositório seja privado, basta uma distração, um leak acidental ou um colaborador mal-intencionado para tudo ficar comprometido.

Bibliotecas Vulneráveis ou Desatualizadas

Python tem um ecossistema riquíssimo de bibliotecas. Mas nem todas são seguras, e muitas das que eram seguras ontem têm vulnerabilidades descobertas hoje. Usar pacotes desatualizados ou de fontes duvidosas é abrir a porta a exploits conhecidos.

Autenticação Frágil ou Má Gestão de Permissões

Sistemas que não implementam autenticação robusta, que guardam passwords em texto simples ou que não validam corretamente as permissões dos utilizadores são alvos fáceis. E sim, ainda há aplicações por aí que fazem isto.

Manipulação Insegura de Dados do Utilizador

Confiar cegamente nos dados que vêm de fora — seja de um formulário web, de um ficheiro carregado ou de uma API externa — é receita certa para problemas. Desde ataques XSS (Cross-Site Scripting) até execução remota de código, os riscos são muitos.

Vê também:

- Aprender Python: como começar

- Glossário Python: Os Termos Essenciais para Iniciantes

- Python e Inteligência Artificial

Boas Práticas para Desenvolver Python com Segurança

Gestão de Dependências: Controla o Que Instalas

A primeira linha de defesa começa com as bibliotecas que usas. Não basta fazer pip install de tudo o que aparece no Stack Overflow e esperar pelo melhor.

- Usa ambientes virtuais sempre. Ferramentas como venv ou virtualenv isolam as dependências de cada projeto, evitando conflitos e facilitando o controlo de versões. Cada projeto deve ter o seu próprio ambiente, sem exceções.

- Fixa as versões das dependências. No ficheiro requirements.txt, em vez de escrever apenas flask, especifica a versão exata: flask==2.3.2. Assim garantes que todos os ambientes — desenvolvimento, testes, produção — usam exatamente as mesmas bibliotecas.

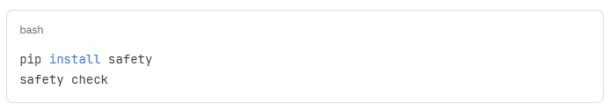

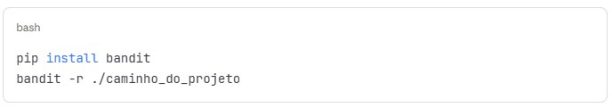

- Verifica vulnerabilidades regularmente. Ferramentas como safety, bandit ou pip-audit analisam as tuas dependências e alertam se alguma tem falhas de segurança conhecidas. Incorpora estas verificações no pipeline de CI/CD para que nenhuma vulnerabilidade passe despercebida:

Simples, rápido e pode salvar-te de muitas dores de cabeça.

Proteção de Dados Sensíveis: Nunca Cometas Este Erro

Vamos ser diretos: nunca, em circunstância alguma, coloques credenciais diretamente no código.

Usa variáveis de ambiente para guardar informações sensíveis como API keys, passwords de bases de dados ou tokens de autenticação. Em sistemas Unix, podes definir variáveis de ambiente assim:

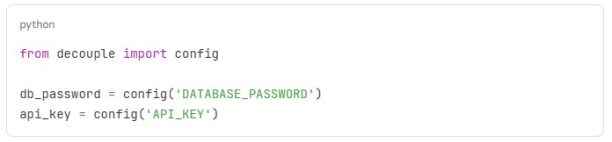

Para facilitar a gestão, usa ficheiros .env combinados com bibliotecas como python-decouple ou python-dotenv. Cria um ficheiro .env na raiz do projeto:

E lê as variáveis no código:

Importante: adiciona .env ao .gitignore. Este ficheiro nunca deve ir para o repositório. Nunca.

Validação de Inputs: Desconfia de Tudo

Assume sempre que os dados que recebes são potencialmente maliciosos. Porque muitas vezes são.

Limpa e valida todos os inputs. Se esperas um número, verifica se realmente é um número. Se for um email, valida o formato. Se esperas texto, remove caracteres perigosos.

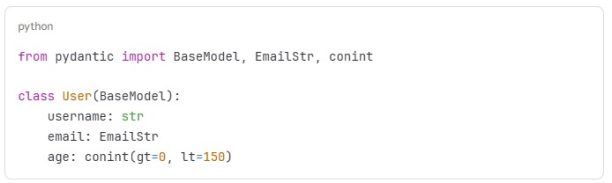

Bibliotecas como pydantic ou marshmallow facilitam imenso este trabalho. Com pydantic, defines schemas que validam automaticamente os dados:

Evita funções perigosas como eval(), exec() ou pickle com dados não confiáveis. Estas funções executam código arbitrário, e se um atacante conseguir controlar o input, tem as chaves do castelo.

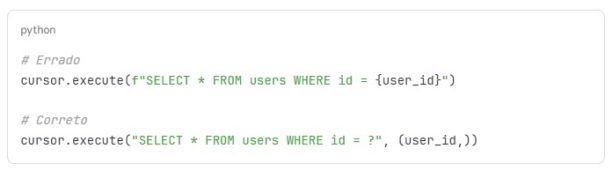

Para consultas SQL, usa sempre queries parametrizadas ou ORMs como SQLAlchemy ou Django ORM, que tratam automaticamente da limpeza:

Autenticação e Autorização

Implementar autenticação parece simples, mas tem muitos detalhes onde podes falhar.

Usa tokens seguros. JSON Web Tokens (JWT) são uma escolha popular para APIs. Bibliotecas como Flask-JWT-Extended ou Django Rest Framework implementam JWT de forma segura, com verificação de assinatura e expiração de tokens.

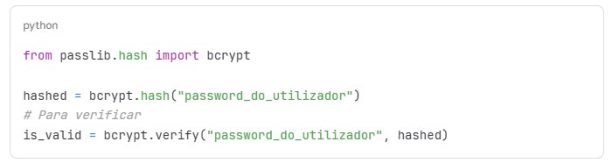

Encripta sempre as passwords. Nunca guardes passwords em texto simples. Usa algoritmos de hashing robustos como bcrypt ou bibliotecas como passlib:

Implementa autenticação multifator (MFA) sempre que possível, especialmente em aplicações críticas. E não te esqueças de gerir corretamente as sessões: define tempos de expiração razoáveis e invalida sessões quando o utilizador faz logout.

Boas Práticas no Código: Pensa Como um Atacante

Escrever código limpo não é apenas uma questão de estética, é também uma questão de segurança.

- Segue princípios como o de menor privilégio. Dá aos componentes da tua aplicação apenas as permissões estritamente necessárias. Se um módulo só precisa de ler a base de dados, não lhe dês permissões de escrita.

- Mantém uma arquitetura clara. Separar responsabilidades (por exemplo, usando padrões como MVC) torna o código mais fácil de auditar e reduz a superfície de ataque.

- Cuidado com serialização de objetos. Pickle, por exemplo, pode executar código arbitrário ao desserializar dados. Se precisas de serializar objetos, considera alternativas como JSON sempre que possível.

Registos e Logs: Úteis Mas Perigosos

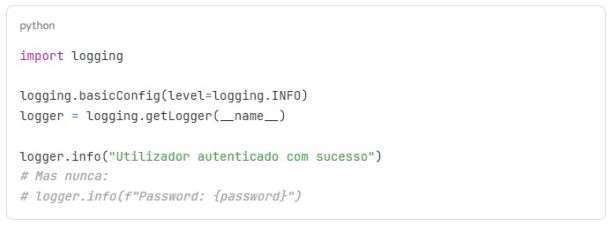

Logs são essenciais para debugging e monitorização, mas também podem ser uma fonte de vazamento de informação.

Nunca registes dados sensíveis. Passwords, tokens, números de cartão de crédito ou dados pessoais identificáveis não devem aparecer nos logs. Revê os teus ficheiros de log regularmente para garantir que não estás a expor informação crítica.

Usa a biblioteca logging de Python corretamente, configurando níveis de verbosidade diferentes para desenvolvimento e produção:

Deploy Seguro: A Última Linha de Defesa

Até podes ter o código mais seguro do mundo, mas se o deploy for mal feito, tudo se perde.

- Desativa o modo debug em produção. Flask, Django e outras frameworks têm modos de desenvolvimento que expõem informação detalhada sobre erros. Isso é ótimo enquanto desenvolves, mas desastroso em produção.

- Usa sempre HTTPS. Dados transmitidos em HTTP podem ser intercetados. Certificados SSL/TLS são essenciais, e hoje em dia são gratuitos com serviços como Let’s Encrypt.

- Configura permissões corretas no servidor. Ficheiros de código, configuração e logs devem ter permissões restritivas. Nunca deixes ficheiros sensíveis acessíveis publicamente através de URLs.

- Mantém o sistema atualizado. Isto inclui Python, bibliotecas, sistema operativo e qualquer outro software que a aplicação use. Vulnerabilidades são descobertas constantemente, e patches são lançados para as corrigir.

Ferramentas Que Facilitam a Vida

Não precisas de reinventar a roda. Há ferramentas excelentes que automatizam muitas verificações de segurança:

- Bandit é um analisador estático de código que procura padrões inseguros comuns em Python. Corre-o regularmente:

- Safety e pip-audit verificam se as bibliotecas instaladas têm vulnerabilidades conhecidas. Integra-os no teu workflow de desenvolvimento.

- Pyarmor ou Cython oferecem ofuscação de código, útil quando precisas de proteger propriedade intelectual. Não substituem boas práticas de segurança, mas adicionam uma camada extra de proteção.

- Python-dotenv ou python-decouple facilitam a gestão de variáveis de ambiente e mantêm credenciais fora do código.

Segurança Não É Opcional

Aqui está a verdade inconveniente: segurança dá trabalho. Exige atenção, tempo e conhecimento. Mas ignorá-la sai muito mais caro.

Desenvolver com segurança em mente desde o início não é paranoia, é profissionalismo. Cada validação de input que adicionas, cada credencial que proteges corretamente e cada biblioteca que atualizas são pequenos investimentos que, no conjunto, tornam a tua aplicação robusta e confiável.

Outros conteúdos relacionados:

- As Profissões do Futuro: Como Python Está a Transformar Diferentes Setores

- Cibersegurança para Empresas: Como Evitar Ataques e Proteger Informações Sensíveis

- Curso de Programação Python

Python é uma linguagem fantástica, mas como qualquer ferramenta poderosa, precisa de ser usada com responsabilidade. Protege o teu código, protege os dados dos utilizadores e protege a tua reputação como programador.

Porque no final do dia, a segurança não é um extra que adicionas se tiveres tempo. É uma responsabilidade que assumes no momento em que escreves a primeira linha de código.

Mais informação

Se chegaste até aqui é porque temos algo que te interessa, certo? Claro que sim! Tu também nos interessas. Estamos ansiosos para poder chamar-te pelo teu nome, falar contigo, saber em que podemos ajudar-te. Resumidamente: gostaríamos (muito!) de te conhecer. Envia-nos uma mensagem. Entraremos em contacto contigo num piscar de olhos.

"*" indica campos obrigatórios